A Verdadeira Batalha Contra as Ameaças Cibernéticas!

Como Preparar sua Empresa para os Ataques Implacáveis!

Não fique na sombra da insegurança!

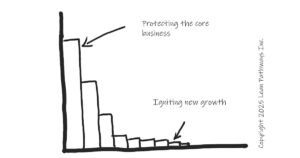

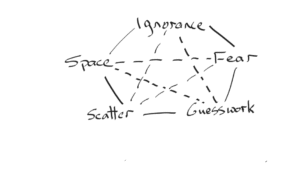

Você sabia que a segurança cibernética é a prioridade número um das empresas? A verdade é que as ameaças estão crescendo a cada segundo, e quem não se adapta vai ficar para trás! O cenário sombrio das vulnerabilidades na infraestrutura tecnológica é o que mantém os empresários acordados à noite. Afinal, como você vai se proteger dessa armadilha digital?

O governo atual tem falhado miseravelmente em proteger nossos dados. Enquanto isso, a situação só se agrava, transformando cada dia em um verdadeiro campo de batalha! A falta de um framework contínuo para mitigar riscos e detectar problemas está deixando a população em pânico. Mas não se preocupe, temos soluções explosivas para transformar sua empresa em um verdadeiro fortaleza!

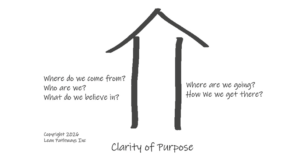

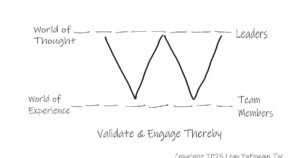

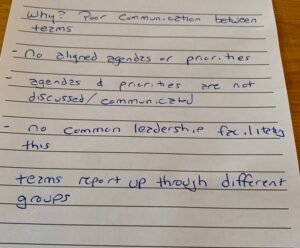

É hora de arregaçar as mangas e criar uma cultura de melhoria contínua na segurança! Vamos desvendar os segredos para formar uma equipe afinada, pronta para qualquer ameaça que surgir como um golpista à espreita!

Elaborando um Plano de Ataque!

Para começar a batalha, é essencial um plano de guerra! Primeiro, faça um inventário completo dos ativos da sua empresa, do mais valioso ao menos crítico! Essa é a base de sua estratégia de defesa. Conhecer seus tesouros digitais é crucial para protegê-los!

Em seguida, não se esqueça de mapear as ameaças como um verdadeiro detetive! As ameaças surgem como cogumelos após a chuva, e você precisa estar sempre um passo à frente. Ferramentas e databases super atualizadas vão te dar a visão necessária para não ser pego de calças curtas!

Identificar as vulnerabilidades é a chave para criar uma defesa intransponível. Com grandes organizações, a superfície de ataque é vasta. Localizar os pontos de entrada é essencial para que você possa desenvolver seu ciclo de melhoria implacável!

Políticas e Metas: O Segredo da Segurança!

Se você quer sobreviver, políticas rigorosas são indispensáveis! É fundamental que haja exigências para trocas de senhas, protocolos de manuseio de dados e adesão ao princípio da menor privilégio! Essas medidas reduzem drasticamente as ameaças que podem surgir da pura negligência!

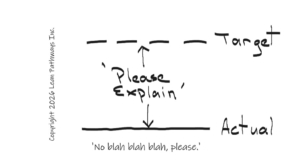

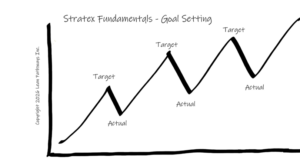

Defina o que “segurança” significa para a sua organização e faça metas concretas! Você precisa de métricas para avaliar seu progresso regularmente. Não dá pra dançar conforme a música se você não sabe nem qual é a canção!

Hora de Colocar o Plano em Prática!

Com o plano elaborado, é hora de arregaçar as mangas e colocar as coisas em movimento! Mudanças nos processos existentes são essenciais. O jeito que a sua equipe faz as coisas precisa ser avaliado com um olhar crítico. Não se deixe enganar por ‘jeitinhos’ que podem custar caro no futuro!

Entrar na onda de atualizações software é fundamental! Sistemas como Windows precisam ser mantidos em dia com patches e atualizações. E se sua empresa usa Linux, fique de olho nas manutenções! Não deixe vulnerabilidades abertas!

Treinamento dos Funcionários: A Linha de Defesa!

Seu exército não pode estar desarmado! Treinamentos de cibersegurança precisam ser uma norma! O funcionário despreparado que clica em um link malicioso pode ser o ponto de entrada para os invasores. Treinamentos frequentes e regulares são a melhor forma de evitar que a desatenção custe caro!

Caçando Ameaças: O Instinto do Predador!

Estar preparado para o ataque é vital! Sua equipe precisa operar sob a premissa de que um ataque já está em andamento. Caçar sinais de invasão e comportamento suspeito deve ser uma rotina! Não espere o problema chegar, torne-se um pesadelo para quem quer invadir!

Monitorando e Avaliando: O Olho do Tigre!

Monitorar a rede e atividades de usuários é um trabalho que deve ser feito a todo momento. Você precisa estar sempre à espreita para detectar anomalias! Ficar de olho nas operações do dia a dia pode salvar sua empresa de um colapso iminente!

Auditorias e Testes de Penetração: A Verdadeira Inspeção!

Realizar auditorias de segurança é uma parte integrante do plano! Os auditores podem descobrir vulnerabilidades que você nunca soube que existiam. E se possível, contrate um testador de penetração! Ele vai simular um ataque e mostrar até onde suas defesas podem realmente ir!

Revisão de Resposta a Incidentes: Aprendizado e Evolução!

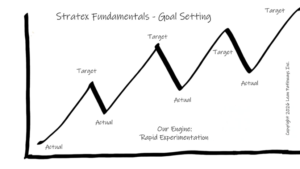

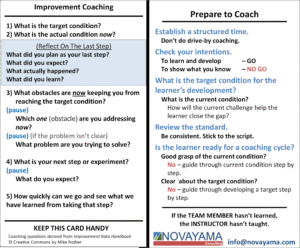

Após um incidente, revise tudo que aconteceu! Esse é o momento de aprender e ajustar sua estratégia! Pergunte-se: “O que poderia ter sido feito diferente?” Esse feedback é ouro para melhorar suas defesas futuras!

Agindo: O Momento da Verdade!

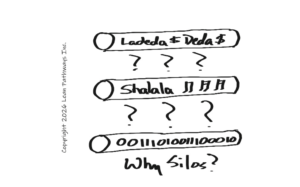

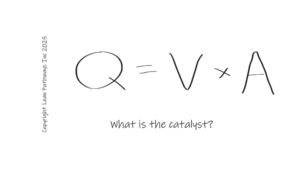

Agora é a hora de agir! Aplique tudo o que você aprendeu e ajuste suas práticas. Automatizar tarefas básicas como escaneamento de vulnerabilidades e atualizações pode evitar erros humanos. Mas lembre-se: a cibersegurança é uma responsabilidade coletiva, não só do departamento de TI!

Refinando Políticas e Procedimentos: A Evolução Constante!

As políticas de segurança precisam ser atualizadas regularmente! Isso é fundamental para que você mantenha sua defesa afiada e pronta! Não deixe as ameaças se acomodarem, sempre ajuste seus treinamentos e procedimentos para que a cultura de segurança permaneça viva e pulsante!

Remediando Vulnerabilidades: O Dever de Casa!

Qualquer vulnerabilidade encontrada deve ser tratada imediatamente! É vital documentar todas as ações para garantir a responsabilidade! Lembre-se: a segurança cibernética não é um destino, mas uma jornada contínua. E a luta contra as ameaças só vai crescer!

Em um mundo onde as ameaças são cada vez mais audaciosas, agir agora não é uma opção, é uma necessidade! Defenda-se com garra e esteja sempre um passo à frente!